How to hack WiFi password?

Les méthodes de piratage de mot de passe WiFi en 2026

Il est absolument essentiel de comprendre que les informations présentées ici ont uniquement une vocation éducative. Je tiens à souligner avec la plus grande clarté que je décline toute responsabilité quant à toute utilisation abusive ou détournée de ces connaissances. Toute tentative non autorisée de compromettre des réseaux Wi-Fi constitue une infraction pénale et est moralement inacceptable.

L’objectif de cet article est de sensibiliser et de préparer face aux menaces potentielles en cybersécurité. En tant que professionnel, je considère comme un devoir d’attirer l’attention sur les risques existants et de proposer des solutions concrètes pour s’en prémunir.

La sécurité des réseaux : une priorité absolue

La protection des réseaux reste une préoccupation majeure, tant pour les particuliers que pour les organisations. Comprendre les méthodes utilisées par les attaquants pour pirater les réseaux Wi-Fi et les systèmes informatiques est fondamental pour mettre en place des mesures de défense efficaces. Ce guide explore les principales vecteurs d’attaque courants et offre des recommandations pratiques pour sécuriser votre infrastructure numérique.

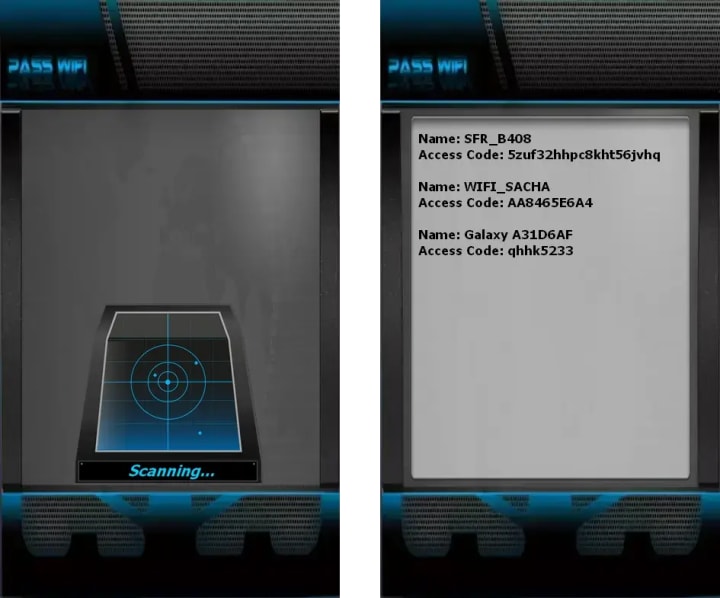

PASS WIFI

PASS WIFI est une application alimentée par l’intelligence artificielle, conçue pour analyser les schémas de connexion des réseaux sans fil et récupérer les mots de passe grâce à un moteur cryptographique avancé.

- Compatibilité étendue : fonctionne avec tous les principaux protocoles de sécurité Wi-Fi, notamment WEP, WPA2, WPA3, ainsi que d’autres standards (WPS, EAP, 802.1X, etc.).

- Utilisation simplifiée : entièrement automatisée, elle ne requiert aucune compétence technique particulière.

⚠️ Usage strictement autorisé : cette application ne doit être utilisée que sur des réseaux dont vous avez l’autorisation explicite d’accès.

Vous pouvez télécharger PASS WIFI depuis son site officiel : https://www.passwordrevelator.net/fr/passwifi

Méthodes d’attaque basées sur les mots de passe

Aperçu du craquage de mots de passe

Les attaques basées sur les mots de passe constituent l’une des méthodes les plus courantes pour obtenir un accès non autorisé aux réseaux Wi-Fi. Elles s’appuient sur des logiciels spécialisés qui testent systématiquement différentes combinaisons de noms d’utilisateur et de mots de passe jusqu’à ce que les identifiants corrects soient découverts.

Méthodologie de l’attaque par force brute

L’approche par force brute représente la technique de craquage de mot de passe la plus exhaustive. Cette méthode génère et teste systématiquement toutes les combinaisons possibles de caractères jusqu’à l’identification du mot de passe exact. Bien qu’elle soit théoriquement infaillible à terme, elle est extrêmement longue, surtout face à des mots de passe longs et complexes. En raison de cette inefficacité, la force brute est généralement utilisée en dernier recours, lorsque les autres méthodes ont échoué.

Stratégie de l’attaque par dictionnaire

Les attaques par dictionnaire se sont révélées remarquablement efficaces, affichant dans de nombreux cas des taux de réussite supérieurs à 50 %. Ce succès élevé s’explique par la psychologie humaine : les utilisateurs choisissent fréquemment des mots de passe fondés sur des mots courants, des prénoms ou des termes familiers. L’attaque exploite des listes complètes de mots (« dictionnaires ») et teste chaque entrée comme mot de passe potentiel. Ces dictionnaires incluent souvent des variantes utilisant des substitutions classiques, comme le remplacement de lettres par des chiffres (ex. : « e » → « 3 », « a » → « @ »).

Techniques d’attaque hybride

Les attaques hybrides combinent l’efficacité des attaques par dictionnaire avec une couche supplémentaire de complexité. Sachant que les utilisateurs ajoutent souvent des chiffres à des mots facilement mémorisables — par exemple l’année de naissance d’un enfant —, ces attaques testent les mots du dictionnaire combinés à des séquences numériques. Des combinaisons telles que « paris1998 » ou « sunshine2015 » deviennent ainsi des cibles privilégiées de cette méthode.

Outils de craquage de mots de passe

Les organisations utilisent fréquemment des outils d’audit de mots de passe afin d’évaluer la solidité des identifiants employés par leurs collaborateurs. Ces programmes comparent des hachages cryptographiques de mots de passe afin d’identifier les identifiants faibles nécessitant d’être modifiés. Parmi les outils d’audit les plus connus figurent L0phtCrack, John the Ripper, THC Hydra et Brutus. Si les professionnels de la sécurité légitimes les emploient à des fins défensives, ces mêmes outils peuvent tout aussi bien être détournés à des fins malveillantes.

Analyse de ports et exploitation réseau

Comprendre les ports réseau

Les communications informatiques s’effectuent via des ports désignés — véritables « portes numériques » par lesquelles transitent les données. Les services exécutés sur un système écoutent sur des ports spécifiques, en attente de requêtes de connexion. Maîtriser le fonctionnement des ports est fondamental pour appréhender la sécurité réseau.

Procédures d’analyse de ports (Port Scanning)

Les attaquants utilisent des outils d’analyse de ports afin d’identifier les ports ouverts sur un système cible. Ces ports, autorisés par la configuration du pare-feu, constituent des points d’entrée potentiels. Un premier balayage révèle des informations critiques, telles que le type de système d’exploitation (Linux, Windows, macOS) et ses versions exactes.

Exploitation des vulnérabilités connues

Une fois en possession de ces informations, les attaquants recherchent des failles de sécurité documentées spécifiques à cette version du système. Cette phase de reconnaissance explique pourquoi il est crucial de maintenir ses systèmes à jour : les mises à jour logicielles corrigent régulièrement des vulnérabilités nouvellement découvertes, souvent divulguées chaque semaine.

Établissement d’un accès non autorisé

Lorsqu’un attaquant parvient à pénétrer le système via un port ouvert et qu’il élève ses privilèges au niveau super-utilisateur (accès root sous Linux ou droits administrateur sous Windows), il obtient un contrôle total sur la machine. Dans un environnement réseau, l’accès au compte administrateur de domaine lui permet de prendre le contrôle de tous les serveurs et postes de travail connectés.

Mise en place de portes dérobées (Backdoors)

Les attaquants expérimentés privilégient la discrétion et la persistance. Après la compromission initiale, ils installent généralement des portes dérobées — des méthodes d’accès alternatives qui restent opérationnelles même si le point d’entrée initial est sécurisé. Cette technique garantit un accès continu, indépendamment des mesures défensives mises en œuvre après l’intrusion.

Gestion défensive des ports

Les organisations doivent effectuer régulièrement leurs propres analyses de ports afin d’identifier toute exposition inutile. Les stratégies défensives recommandées incluent :

- Désactiver tous les ports non essentiels

- Sécuriser rigoureusement les ports nécessaires

- Auditer régulièrement les configurations de pare-feu

- Surveiller l’activité des ports pour détecter des comportements suspects

- Déployer des systèmes de détection d’intrusion (IDS)

Les attaques par ingénierie sociale

L’élément humain en cybersécurité

L’ingénierie sociale cible la composante humaine de la cybersécurité — souvent le maillon le plus faible d’une infrastructure autrement robuste. Contrairement aux attaques techniques exigeant des compétences informatiques avancées, l’ingénierie sociale exploite la psychologie humaine, la confiance et les processus organisationnels.

Pourquoi l’ingénierie sociale réussit-elle ?

De nombreuses organisations concentrent leurs efforts sur les mesures de sécurité techniques, tout en négligeant le facteur humain. Les employés non formés à la sécurité deviennent alors vulnérables aux techniques de manipulation, créant ainsi des failles importantes que les attaquants exploitent aisément.

Tactiques courantes d’ingénierie sociale

L’ingénierie sociale englobe de nombreuses stratégies de manipulation conçues pour obtenir des informations confidentielles ou accéder aux systèmes :

- Usurpation téléphonique : L’attaquant contacte le standard de l’entreprise en se faisant passer pour une tierce personne — souvent une personne âgée, perçue comme moins menaçante technologiquement — et extrait des informations sensibles par conversation.

- Usurpation du service informatique : En se présentant comme un technicien IT, l’attaquant demande directement les identifiants de connexion sous de faux prétextes (« maintenance système », « vérification de sécurité », etc.).

- Usurpation de fournisseurs : L’attaquant prétend représenter un fournisseur légitime (ex. : prestataire réseau) pour obtenir un accès au réseau ou la création d’un compte.

- Ingénierie sociale physique : Grâce à son charisme et à son assurance, l’attaquant peut soutirer des informations à un réceptionniste ou pénétrer physiquement dans les locaux, puis brancher un appareil non autorisé sur le réseau local.

- Hameçonnage (phishing) et pièces jointes malveillantes : Des courriels contenant des pièces jointes infectées sont envoyés pour exploiter des vulnérabilités ou voler des identifiants dès qu’ils sont ouverts.

Boîtes à outils d’ingénierie sociale

Divers kits logiciels facilitent ces attaques, abaissant considérablement la barrière technique. Le Social Engineering Toolkit (SET), par exemple, permet même à des utilisateurs peu expérimentés de mener des attaques complexes, comme la création de pages de connexion falsifiées imitant des services populaires afin de collecter des identifiants.

Vulnérabilité organisationnelle

Les petites structures manquent souvent de programmes formels de sensibilisation à la sécurité, laissant leurs employés sans défense face à ces tentatives. À l’inverse, les grandes entreprises reconnaissent de plus en plus ce risque et mettent en place des formations régulières pour sensibiliser leur personnel aux techniques de manipulation.

Se défendre contre l’ingénierie sociale

La protection repose sur la compréhension des méthodes des attaquants et sur le développement d’un esprit critique organisationnel :

- Mettre en œuvre une formation complète à la sécurité

- Établir des procédures de vérification pour toute demande sensible

- Définir des protocoles clairs pour la gestion des identifiants

- Encourager les employés à remettre en question les demandes inhabituelles

- Cultiver une culture organisationnelle centrée sur la sécurité

- Tester régulièrement la vigilance du personnel via des simulations d’attaques

- Maintenir une saine méfiance envers toute communication non sollicitée

Conclusion

Comprendre ces méthodologies d’attaque constitue la base d’une défense efficace. Les mesures techniques de sécurité doivent impérativement s’accompagner d’une conscience humaine aiguisée pour assurer une protection globale. Audits de sécurité réguliers, formations continues du personnel et mises à jour systématiques des systèmes forment les piliers d’une cybersécurité robuste. Les organisations et les particuliers qui connaissent les menaces potentielles sont mieux armés pour prévenir les intrusions réussies.

Mots-clés : piratage Wi-Fi, sécurité réseau, craquage de mots de passe, attaques par force brute, attaques par dictionnaire, analyse de ports, ingénierie sociale, menaces cybernétiques, WPA2, WPA3, protocoles de chiffrement, vulnérabilités réseau, hacking éthique, tests d’intrusion, stratégies de défense, détection d’intrusion, configuration de pare-feu, sensibilisation à la sécurité, prévention des malwares, méthodes d’attaque informatique.

About the Creator

Alexander Hoffmann

Passionate cybersecurity expert with 15+ years securing corporate realms. Ethical hacker, password guardian. Committed to fortifying users' digital safety.

Comments

There are no comments for this story

Be the first to respond and start the conversation.